для каких целей не используются почтовые шлюзы

Шлюз электронной почты за 7 минут

— антивирусная и антиспам-проверка исходящей и входящей почты;

— проверка сообщений по данным белых и чёрных списков провайдеров (рейтинги RBL), блокировка спам-изображений;

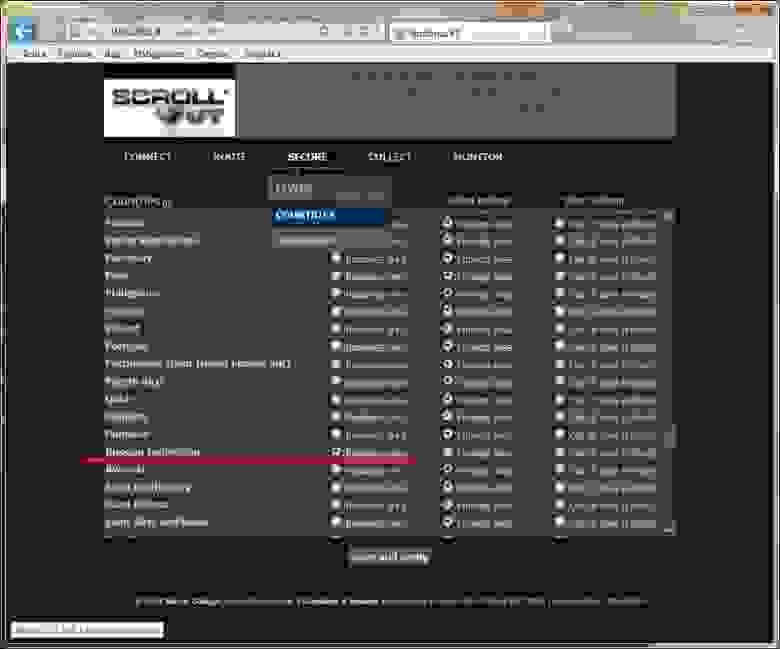

— геофильтрация по IP отправителя, сервера, URL в сообщении и домену верхнего уровня (TLD);

— поддержка TLS;

— проверка входящей почты с помощью DKIM и подпись исходящих сообщений;

— DLP для документов MS Word, Excel, PowerPoint, PDF и изображений;

— возможность создания адресов-ловушек для определения спама, лёгкое обучение спам-фильтра;

— резервное копирование почты на специальный адрес;

— и многое другое.

Некоторые функции, обеспечиваемые Scrollout F1, даже не указаны на сайте, о них узнаешь в процессе изучения скриптов. Например, правила iptables устанавливают лимит подключений к 22-му и 465-му портам, но готовы преднастройки и для других, достаточно снять комментарии.

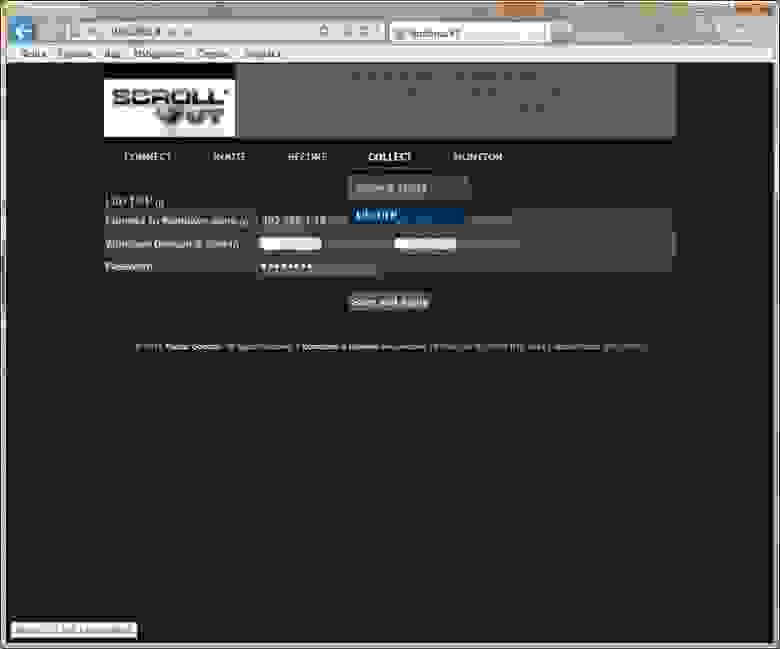

Пара слов о функции Lite DLP, позволяющей не допустить утечку важных документов. Полноценной DLP её не называют сами разработчики, поэтому требовать от неё много не нужно. Работает она по следующему принципу. Создаются общая SMB-папка (средствами Windows или Samba), доступ к которой получают руководители отделов компании, и учётная запись для Scrollout F1. В этой папке будут автоматически созданы два подкаталога: lock и unlock. Сервер Scrollout F1 анализирует все документы, содержащие текст (MS Office, PDF и т.д.) и помещённые в lock, и, если находит в сообщении копию одного из них, передача письма будет автоматически блокирована. Все архивы распаковываются, файлы для анализа конвертируются в текстовый.

Чувствительность DLP выставляется в настройках и позволяет перехватывать документ, разбитый на несколько частей. Для блокировки файлов, которые не могут быть определены фильтром содержания и редко изменяются (например, изображения, аудио, видео), используется MD5. Соответственно белый список и разблокировка документов создаются копированием файла в unlock. Нареканий функции Lite DLP не вызывает, гораздо сложнее приучить персонал копировать данные в папку, кроме того, нужно обеспечить большой контроль общего ресурса.

Разработчики никак не позиционируют Scrollout F1. Но, очевидно, она вполне подойдёт для организаций, имеющих несколько почтовых доменов, работающих под управлением старых почтовых серверов, которые нет необходимости или возможности обновлять, а нужно усилить защиту как самого сервера, так и электронной почты.

Web-интерфейс не локализован, но особой необходимости в этом нет. Настройки минимальны и не требуют особых пояснений для человека, ранее сталкивавшегося с почтовыми сервисами.

Установка Scrollout F1 возможна двумя способами: на чистое «железо» с помощью подготовленного ISO (на базе Debian, только 32-битная версия) или на «чистый» Debian/Ubuntu. Минимальные системные требования: CPU x86/AMD64, 384 Мб ОЗУ и 3 Гб на жёстком диске достаточны для относительного не большего трафика 100 пользователей. Реальные требования следует подбирать исходя из планируемого трафика, но рекомендаций разработчики не дают.

Установка на Debian/Ubuntu сложностью не отличается. Необходимо скачать архив и запустить скрипт:

В процессе работы скрипт загрузит ряд пакетов из репозитариев, файлы Scrollout F1 будут скопированы в /var/www, на них будут установлены корректные права доступа, произведена начальная настройка сервисов.

Проще создать виртуальную машину и загрузиться с ISO-образа, в процессе настройки указать IP-адрес с возможностью выхода в интернет.

Основные настройки расположены в пяти меню, назначение которых понятно из названия: Connect, Route, Secure, Collect и Monitor. Некоторые из них имеют подменю. Первоначально необходимо изменить сетевые установки системы, для этого переходим в Connect, где указываем имя узла, локальный IP, IP шлюза и DNS сервера, а также DNS-суффикс.

Теперь перестраиваем шлюз, чтобы SMTP-трафик шёл через сервер Scrollout F1 и перенаправлялся на внутренние почтовые сервера.

Обслуживаемые почтовые домены добавляются во вкладке Route.

Про Lite DLP подробно писал eafanasov в своей статье

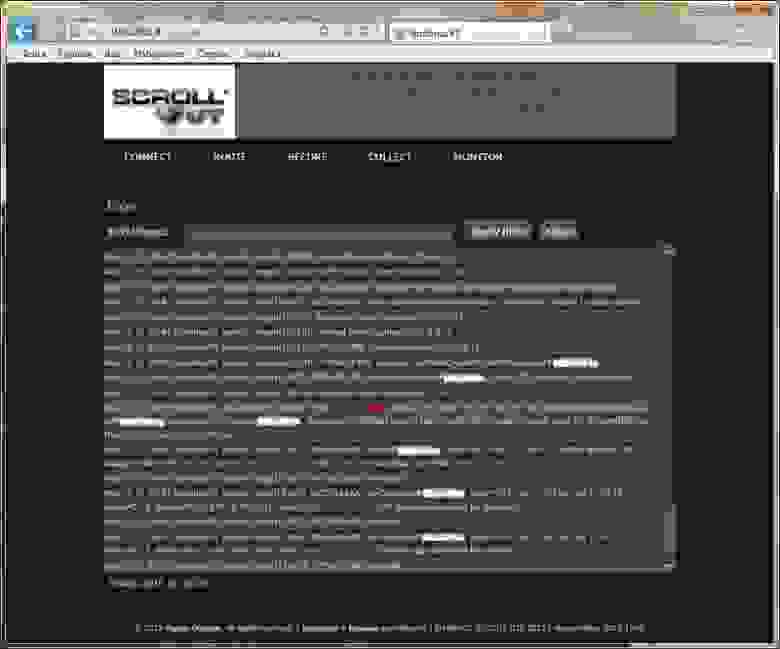

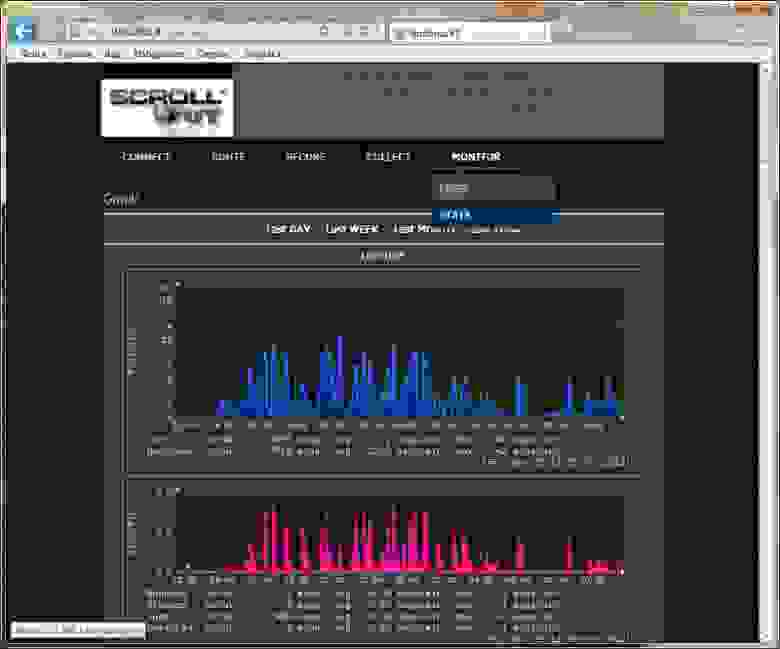

Собственно, это все настройки. Кроме этого, реализованы просмотр журнала событий (доступен фильтр) и графики загруженности, визуально показывающие количество отправленных, полученных, отброшенных сообщений, спама и вирусов.

Знакомство с Scrollout F1 показывает, что это простое и доступное решение, позволяющее защитить внутренние почтовые серверы и блокировать нежелательную почту. При этом продукт не требует особых навыков администрирования.

Шлюз для почтового сервера

Не так давно посчастливилось сменить место работы. Попал в компанию, которая, в принципе, заслуживает отдельной статьи по ряду причин и, возможно, появится здесь позже. Если совсем вкратце о структуре нашего отдела: заниматься чем-то, кроме своей основной деятельности, не возбраняется, так что взор мой упал на наш почтовый сервер, доставляющий много хлопот.

У компании имеются удаленные партнерские филиалы, равномерно распределенные по всей Западной Европе, использующие один почтовый сервер. К сожалению, бюджет IT-отдела не очень большой, а пользователей достаточно много (около 700 почтовых аккаунтов). Использовался, да и сейчас используется для почты Exchange 2010 с последними обновлениями и более-менее настроенными правилами фильтрации спама, а вот с антивирусом как-то не заладилось. Купленное решение отказывалось нормально работать, раздувая очередь входящей корреспонденции до неприличных размеров и вешая намертво всю почту. (Да, я знаю, что все best practice говорят о необходимости и edge-сервера, и отдельно сервера архивации, но что было на тот момент, то и было.)

Берем инициативу в свои руки. К большому своему удивлению, найти развернутый мануал по решению такой проблемы сходу не удалось, так что возникла идея поделиться своими пробами и ошибками в рунете.

Из того, что было в конечном итоге протестировано и опробовано:

Начнем по порядку. Zentyal отпал достаточно быстро, потому что цели менять всю инфраструктуру Active Directory и переезжать на open-source решение не стояло, да и вообще, он скорее представляет из себя эдакий комбайн из всего, что только возможно. Как мне кажется, он прекрасно подошел бы SMB до 50 пользователей.

После усиленного гугления и пробы еще нескольких продуктов, я остановил свой выбор на Xeams. Да, к большому сожалению, это не OpenSource, а закрытый продукт, однако, он очень дружелюбен к тем администраторам, у которых нет большого опыта в связках Linux&Dovecot&Postfix&etc. Кроме того, он кросплатформенный, так что не возникнет проблем даже у тех, кто с линкусом на вы.

Работать он может в трех режимах:

Stand alone server — да, xeams умееть быть и просто почтовым сервером. На сколько хорошим не могу сказать, потому что эта функция интересовала меня в последнюю очередь.

Spam firewall — в этом режими xeams только принимает весь почтовый трафик на себя и дальше распределяет на корпоративные почтовые сервера.

Hybrid mode — Гибридный режим. Объединяет два других, рекомендую ставить его, поскольку полноценно фильтровать спам он не сможет без пропуска исходящего трафика через себя.

Так как у нас уже был почтовый сервер, то использовался вариант SMTP-Proxy

Установка производилась на чистую машину с Ubuntu 14.04. Единственное, что необходимо было доставить, так это Java, на которой, собственно, работает движок Xeams.

Xeams использует ClamAV, правда, рекомендует ставить его на отдельную машину, но в процессе использования на одной машине никаких проблем замечено не было. Если необходимо позже переконфигурировать настройки ClamAV, то это тоже можно сделать без проблем.

Качаем архив с инсталлятором отсюда. Распаковываем, даем права и выполняем.

Если все прошло успешно, Web-Interface будет доступен по 5272 порту.

Главная страница содержит отчеты, графики и основные параметры потребления ресурсов. Мы дали машине 8Гб RAM, пиковая нагрузка несколько раз достигала 6, так что такие цифры вполне оправданы.

Переходим к самой настройке. На Firewall весь трафик на 25 порт заворачиваем на IP нашего Xeams на порт 2525. Это сделано потому, что у нас Xeams не только получает, но через него и отправляется почта, так что входящая приходит на 2525й порт, а исходящая на 25й порт.

В целом, настройка Xeams простая и достаточно удобная. На которые моменты все-таки, хотелось бы обратить внимание:

Указываем порт для http/https web-доступа.

DNS, если указан в настройках самой машины, то можно не указывать

И адрес, для ежедневных отчетов.

На вкладке Advanced необходимо указать HELO (как правило, можно просто скопировать из настроек имеющегося почтового сервера), чтобы самим не попасть в СпамЛисты.

Используйте только Closing relay и пропишите адреса и хосты, с которых можно будет отправлять почту без аутентификации.

Со стороны Exchange это выглядит вот так, где закрашенным прописан адрес smtp-relay

Здесь все просто, указываем порты, на которые принимается почта, указываем адрес пересылки и порт. В нашем случае, это адрес корпоративного Exchange

. Настоятельно рекомендую прописать туда все домены публичной почты и белого списка, потому что задержка письма на 10 часов из-за неправильно настройки на стороне отправляющего почтового сервера, увы, не редкость.

Если у Вас поднят Active Directory, то его без проблем можно интегрировать в Xeams. Зачем? Хотя бы для того, чтобы пользователи не мучали Вас в первое время, что у них не доходит почта. Пользователь без проблем сможет зайти и проверить свой почтовый ящик, просмотреть свой спам и прописать свои black/whitelist:

Кроме этого, это предоставляет возможность использовать SMTP только аутентифицированным пользователям. В общем, удобно.

Если Вы, также, как и я установили ClamAV на тот же сервер, что и Xeams, то страница настройки будет приглядеть примерно вот так:

чуть ниже я расскажу о некоторых нюансах его использования.

У Xeams достаточно большой набор спамфильтров:

Real-time Black-hole servers (RBL). Каждому списку можно выставить свои очки значимости, на основе которых, Xeams определяет благонадежность письма.

Из адаптивных фильтров используется Bayesian Analysis, которая вполне справляется с возложенными на нее функциями. Были опасения, что работать он будет плохо, из-за большого количества языков переписки (русский, немецкий, английский, испанский, итальянский, польский, греческий), однако, процент ложных срабатываний достаточно низок.

Auto Learn Sender. Отличная вещь, именно из-за него мы пропускаем весь исходящий почтовый трафик через Xeams, который анализирует адреса получателей и принимает их во внимание, когда выносит окончательную оценку благонадежности письма.

Остальные фильтры страндартны и я не думаю, что их необходимо описывать в этой статье, которая и так уже получилась раздутой.

Теперь несколько слов хотелось бы уделить не совсем очевидным нюансам:

После нескольких дней использования, мы изменили стандартные настройки фильтров и конфигурацию очков:

и Bayesian Score подняли до 115.

Самым распрастраненнным ложным срабатыванием являлась проблема правильной кодировки, так как, все-таки, Xeams заточен на английский язык, решилась отключением этой настройки.

В целом, через две недели после использования и анализа спама, возможного спама, можно сказать, что 98% спама действительно не проходит.

Буду рад предложениям, комментариям и критике в комментах.

Обзор шлюзов безопасности электронной почты (Email Security Gateway)

Электронная почта — один из важнейших компонентов нормального функционирования бизнеса. Количество писем, проходящих через корпоративные сервера, может исчисляться и сотнями, и десятками тысяч. Тут все зависит только от размеров компании. Поэтому обеспечение информационной безопасности в этом сегменте — важная часть корпоративной стратегии ИБ в целом. В этом обзоре мы расскажем вам о ведущих инструментах защиты электронной почты — Email Security Gateway — и предоставим удобный инструмент для выбора оптимального варианта.

Для тех, кто сомневается, что электронная почта может стать серьезным источником угроз, приведем один простой пример. Многие известные вирусы-вымогатели, например WannaCry, Petya и NotPetya, которые нанесли по всему миру убытков на миллиарды долларов, распространялись в том числе и через e-mail. Шлюзы безопасности и электронной почты в том частности, как раз и призваны бороться с подобными угрозами, а также более прозаическими вещами, например, спамом, интернет-мошенничеством (фишингом) и т.д. Они анализируют электронные письма и блокируют действия тех из них, которые содержат нежелательный контент: вредоносные вложения, фишинговые (ведущие на поддельные сайты) ссылки, назойливую рекламу. Некоторые из них также умеют блокировать передачу приватной и конфиденциальной корпоративной информации.

Еще одна проблема, которую решают такие шлюзы — обилие личных устройств (смартфонов, планшетов, ноутбуков), которыми сотрудники пользуются в служебных целях. Такой формат работы называется BYOD (от англ. bring your own device — принеси собственное устройство). Но он также несет дополнительные риски для ИБ.

С ростом количества устройств, спама и атак через электронную почту, ситуация будет только усугубляться. Поэтому надежный шлюз безопасности электронной почты — это важное звено в информационной безопасности предприятия.

На сегодняшний день шлюзы безопасности электронной почты бывают нескольких видов: публичный облачный сервис, аппаратное обеспечение, виртуальные устройства, а также их гибриды. Но как выбрать именно то решение, которое необходимо предприятию? Для этого нужно ответить на ряд вопросов.

Например, насколько у решения продвинутые базовые функции безопасности? Чем больше возможностей предоставляет продукт, тем, конечно, лучше. Если одно решение предлагает только базовую защиту от вирусов на основе сигнатурного анализа, а другое еще и проверку в песочнице, то следует обратить внимание именно на второй вариант. Там защита от вирусов будет более надежной.

Точно такой же подход нужен и для защиты от спама. Некоторые решения позволяют самостоятельно формировать списки и политики блокировки. Другие умеют удерживать нежелательную почту на карантине. Если вдруг туда по ошибке попадет нужное письмо, всегда будет возможность его восстановить на протяжении определенного периода времени.

Еще один вопрос — какую дополнительную функциональность предлагает продукт и нужна ли она? Например, многие решения дают возможность шифровать почтовые сообщения. Если для компании это важный момент, то стоит обратить внимание на такие продукты. Если нет, возможно, не стоит переплачивать.

Вопросы хранения информации тоже важны. Главный можно сформулировать так — где будут храниться письма? Во многих компаниях корпоративная политика ИБ требует, чтобы почта находилась на внутренних серверах. В таком случае облачные решения неприемлемы, которые предусматривают хранение почты на серверах поставщика услуг.

Подобных вопросов можно задавать еще много, поэтому к выбору нужно подходить вдумчиво. Мы поможем вам в этом, рассказав о ведущих решениях, присутствующих сегодня на рынке, и об их основных возможностях. Все они имеют высокий рейтинг на Gartner, а многие регулярно попадают в «магические квадраты» этой аналитической организации в качестве лидеров рынка и перспективных продуктов.

Barracuda Email Security Gateway

Защита от вредоносных программ: есть

Защита от продвинутых угроз: есть

Пробный период: есть

Решение компании Barracuda — это мощный и функциональный инструмент для мониторинга всей входящей и исходящей почты организации. Barracuda Email Security Gateway поставляется в виде как аппаратного, так и виртуального решения, а также в качестве облачного сервиса на платформе Amazon Web Services или MS Azure. Продукт защищает от атак, вирусов, DoS-атак и утечек конфиденциальных данных через письма. Он позволяет шифровать сообщения и использовать облако для отправки электронной почты. Это может пригодиться, если почтовые серверы становятся недоступными в результате атаки или поломки.

Защита почты происходит несколькими способами. Для фильтрации писем можно использовать ряд предустановленных политик. В соответствии с ними нежелательные письма будут отсеиваться. От фишинговых атак в режиме реального времени защищает облачный компонент Barracuda Sentinel. В нем применяются элементы машинного обучения и искусственного интеллекта. Интеграция с облачными сервисами также позволяет снизить нагрузку на аппаратное обеспечение компании, так как дополнительные проверки входящей и исходящей почты осуществляются в облаке.

Cisco Email Security

Защита от вредоносных программ: есть

Защита от продвинутых угроз: есть

Пробный период: есть, 45 дней

Решение от одного из ведущих вендоров в сфере ИТ, которое поставляется как в аппаратном, так и в облачном варианте. В зависимости от типа подписки, Cisco Email Security защищает электронную почту организации от спама, вирусов и целенаправленных атак (базовый вариант), а также предоставляет простые в использовании решения в области шифрования и предотвращения потери данных (DLP) для обеспечения информационной безопасности.

Одна из самых важных функций продукта — борьба с угрозами нового поколения, которые в первые часы и дни своего существования очень трудно обнаружить. От них защищает механизм блокирования целенаправленных атак Cisco Outbreak Filters. В нем используются три основных элемента — эвристика целенаправленных атак, динамический карантин и облачное сетевое перенаправление.

Кроме этого, продукт обладает всеми необходимыми функциями для подобного рода решений: в наличии политики безопасности, антиспам, обнаружение фишинга и др. В работе Cisco Email Security используется интеллектуальная платформа для анализа угроз

Cisco Talos, а также имеется тесная интеграция с Office 365.

Microsoft Exchange Online Protection

Защита от вредоносных программ: есть

Защита от продвинутых угроз: нет

Пробный период: есть

Это решение рассчитано исключительно на облачную модель использования. Не смотря на то что это продукт Microsoft, ориентированный в первую очередь на работу с Microsoft Exchange Server, он также совместим с любым локальным решением электронной почты. Exchange Online Protection предназначен для борьбы со спамом и вредоносными программами, а также для управления политиками сообщений.

Exchange Online Protection предусматривает три варианта работы. В изолированном сценарии он обеспечивает облачную защиту электронной почты для локальной среды. В гибридном варианте продукт можно настроить для защиты среды обмена сообщениями и управления маршрутизацией почты, когда имеется набор локальных и облачных почтовых ящиков. А как часть продукта Microsoft Exchange Online он включен по умолчанию и также обеспечивает защиту облачных почтовых ящиков этого сервиса.

Защита от вредоносных программ: есть

Защита от продвинутых угроз: есть

Пробный период: есть

Защитный продукт для электронной почты от Fortinet поставляется в виде физических и виртуальных устройств, а также в качестве облачного сервиса. Он может работать как самостоятельное решение, но также является частью Fortinet Advanced Threat Protection (Fortinet ATP). Этот комплекс обеспечивает защиту от сложных угроз и целенаправленных атак. У FortiMail есть продвинутые инструменты для блокировки спама, фильтрации вредоносных ссылок и файлов из фишинговых писем. Также он умеет предотвращать утечки информации и шифровать корреспонденцию на основе идентификационных данных.

В борьбе с вредоносными программами FortiMail использует комбинацию из сигнатурных, эвристических и поведенческих методов обнаружения. Аэффективность блокировки спама составляет 99,997% — это результаты независимого тестирования Virus Bulletin, состоявшегося летом 2017 года. Данный показатель — один из лучших на рынке.

Proofpoint Email Protection

Защита от вредоносных программ: есть

Защита от продвинутых угроз: частично

Пробный период: есть, 45 дней

Proofpoint— это американская компания, деятельность которой в основном направлена как раз на разработку решений почтовой безопасности. Один из ее флагманских продуктов — облачное решение Proofpoint Email Protection. Оно предлагает средства защиты от фишинговых писем и пересылаемых вредоносных файлов, блокировку спама и подозрительных ссылок, а также защиту от почтовых вирусов. При работе со входящей и исходящей почтой используются гибкие политики. Они дают возможность применять несколько уровней правил: глобальные, групповые и пользовательские, что позволяет удобно настраивать работу системы.

Proofpoint Email Protection проверяет входящую почту по сотням параметров, в том числе по адресу отправителя, заголовкам, содержанию, вложениям и т. д. Это защищает компанию от набирающей обороты угрозы — писем от самозванцев, которые маскируются под доверенных адресантов, например, руководство компании или деловых партнеров.

SonicWALL Email Security

Защита от вредоносных программ: есть

Защита от продвинутых угроз: да

Пробный период: есть

Почтовая защита от компании SonicWALL поставляется в трех вариантах: в виде аппаратного обеспечения, облачного сервиса, а также программного продукта. Их можно комбинировать, а можно использовать по отдельности. Тут все зависит от потребностей организации и модели работы.

По функциональности эти решения предлагают стандартный набор из комплексной защиты входящих и исходящих сообщений, блокировки спама, защиты от фишинга, шифрования почты, защиты от потери данных, набора политик для фильтрации писем и т. д. В продукте есть модуль Capture Advanced Threat Protection service, который позволяет эффективно бороться с угрозами нулевого дня. Ас фишинговыми угрозами SonicWALL Email Security справляется при помощи эвристического анализа, машинного обучения, анализа контента и репутации отправителя.

Защита от вредоносных программ: есть

Защита от продвинутых угроз: частично

Пробный период: есть

Этот облачный сервис предлагает полный спектр защиты электронной почты от всех видов современных угроз. Проходя через облака службы, письма проверяются на пяти уровнях: это поведенческий анализ, проверка репутации, содержимого, сканирование антивирусом и применение пользовательских настроек. В последнем случае это может быть работа с белыми и черными списками, блокировка любого заданного контента и т. д.

Одна из главных функций продукта — борьба с поддельными письмами. По отзывам клиентов, The Email Laundry легко справляется с такими угрозами. В дополнение к этому средство предоставляет блокировщик спама с заявленной надежностью 99.99%.

Symantec Email Security.cloud

Защита от вредоносных программ: есть

Защита от продвинутых угроз: да

Пробный период: есть

Symantec — известный производитель антивирусного ПО — также имеет облачное решение для защиты электронной почты. В нем стандартный набор для подобного рода инструментов: антифишинг, антиспам, защита от вредоносных программ и ссылок, шифрование и обеспечение конфиденциальности.

Так как у Symantec есть целый арсенал средств для обеспечения информационной безопасности, множество из них используются и в этом продукте. Один из них — технология проверки ссылок в реальном времени. Она отслеживает полные, а также сокращенные ссылки в письмах и анализирует содержимое веб-сайтов, на которые они ведут. Если ссылки не соответствуют критериям безопасности, письма с ними блокируются. Для борьбы со спамом используется эвристический анализ, проверка получателей, списки запрещенных адресов, а также сканирование входящих и исходящих сообщений. По заявлению разработчиков, это позволяет заблокировать 99 % несанкционированных рассылок.

Symantec Email Security.cloud также умеет защищать и шифровать пересылаемые данные при помощи набора специальных политик, что помогает снизить риск утечки информации. Технология защиты данных анализирует различные компоненты электронной почты, в том числе текст сообщения, заголовки, содержимое документов Microsoft Office и PDF, встроенных в сообщение или отправленных в виде вложения.

Шлюзы безопасности электронной почты — это не панацея от всех бед, но важная составляющая комплексного подхода к информационной безопасности. Использование этих продуктов существенно снижает риск применения фишинга и социальной инженерии, а также распространения опасных вирусов в корпоративной сети. Большинство из них обладают схожей функциональностью. Но отличия, как видно из нашего обзора, все же есть.

Чтобы проще ориентироваться в этих тонкостях, вы можете воспользоваться таблицей сравненияИз нее вы узнаете о наличии или отсутствии тех или иных функций в каждом рассмотренном шлюзе и увидите все необходимые данные о продуктах. Это поможет вам сделать осознанный выбор решения в соответствии с вашими потребностями максимально комфортно.