управление подразделениями по открытым каналам связи кодирование

Информационная безопасность открытых каналов связи

Андрей Субботин Материал приводится с разрешения редакции.

В настоящее время наблюдается резкий рост объемов информации (в том числе и конфиденциальной), передаваемой по открытым каналам связи. По обычным телефонным каналам осуществляется взаимодействие между банками, брокерскими конторами и биржами, удаленными филиалами организаций, проводятся торги ценными бумагами. Поэтому все более актуальной становится проблема защиты передаваемой информации. Несмотря на то, что конкретные реализации систем защиты информации могут существенно отличаться друг от друга из-за различия процессов и алгоритмов передачи данных, все они должны обеспечивать решение триединой задачи:

Основными направлениями решения этих задач являются некриптографическая и криптографическая защита. Некриптографическая защита включает в себя организационно-технические меры по охране объектов, снижению уровня опасных излучений и созданию искусственных помех. Ввиду сложности и объемности данной темы некриптографическая защита в рамках данной статьи рассматриваться не будет.

Криптографическая защита в большинстве случаев является более эффективной и дешевой. Конфиденциальность информации при этом обеспечивается шифрованием передаваемых документов или всего трафика работы.

Первый вариант более прост в реализации и может использоваться для работы практически с любыми системами передачи электронной почты. Наиболее часто применяются алгоритмы шифрования DES, RSA, ГОСТ 28147-89, «Веста-2».

Второй вариант можно использовать только в специально разработанных системах, и в этом случае требуется алгоритм высокого быстродействия, так как необходима обработка потоков информации в режиме реального времени. Данный вариант можно считать более безопасным по сравнению с первым, так как шифруются не только передаваемые данные, но и сопроводительная информация, которая включает в себя обычно типы данных, адреса отправителя и получателя, маршруты прохождения и многое другое. Такой подход существенно усложняет задачу введения в систему ложной информации, а также дублирование перехваченной ранее подлинной информации.

Готовность информации в большинстве случаев обеспечивается организационно-техническими мерами и установкой специального отказоустойчивого оборудования. Выбор того или иного алгоритма криптографического преобразования обычно сопряжен с большими трудностями. Приведем несколько характерных примеров.

Положим, разработчик системы защиты утверждает, что полностью реализовал в ней требования ГОСТ 28147-89. Этот ГОСТ был опубликован, но не полностью. Не были опубликованы некоторые специальные криптографические подстановки, от которых существенно зависит ее криптостойкость. Таким образом, в правильности реализации ГОСТ можно быть уверенным только при наличии сертификата ФАПСИ, которого у большинства разработчиков нет.

Разработчик системы защиты сообщает, что у реализовал алгоритм RSA. При этом он умалчивает о том, что реализация должна лицензироваться фирмой RSA Data Security Inc. (патент США # 4 405 829). Более того, вывоз из США реализаций RSA с длиной ключа более 40 бит запрещен (криптостойкость такого ключа оценивается специалистами примерно в несколько дней работы обычного компьютера с процессором Pentium).

В заключение хочется с сожалением отметить, что в нашей стране практически отсутствует нормативно-методическая база, с помощью которой можно было бы обоснованно сопоставлять предлагаемые системы защиты информации и выбирать наиболее оптимальные решения.

Виды скрытой связи: засекреченной, шифрованной, кодированной. Их назначение и роль в обеспечении скрытого управления войсками

В современных условиях скрытое управление войсками становится главной, коренной проблемой, от которой в значительной мере зависит возможность их эффективного использования в случае войны. В связи с этим повышаются требования, предъявляемые к средствам защиты информации, которые должны обеспечить надежную ее сохранность в тайне, достоверность, высокую оперативность и непрерывность. Закрытие информации производится при помощи средств скрытой связи:

Организуются три вида скрытой связи:

Засекреченная связь – наиболее широко распространенный и оперативный вид скрытой связи. Она обеспечивается аппаратурой автоматического засекречивания информации (ЗАС) и предназначена для закрытия всего потока секретных и служебных сообщений, передаваемого по техническим средствам связи. Существует несколько видов засекречивающей аппаратуры, которые различаются по принципам шифрования, виду информации, подлежащей засекречиваю, криптографической стойкости. В настоящее время широко применяется засекречивающая телеграфная, фототелеграфная, телекодовая и телефонная аппаратура связи. Засекречивающая аппаратура по стойкости подразделяется на аппаратуру, обеспечивающую гарантированную и временную стойкость.

Аппаратура гарантированной стойкости обеспечивает стойкость, при которой передаваемая информация не может быть раскрыта аналитическим методом.

Аппаратура временной стойкости обеспечивает такую стойкость, при которой в случае перехвата противником переданной информации, она в течение определенного времени может быть раскрыта аналитическим методом.

Шифрованная связь является наиболее надежным видом скрытой связи, обеспечивает высокую достоверность и безопасность шифрованной информации.

Шифрованная связь осуществляется с помощью шифровальных машинок и ручных шифров, которые обеспечивают гарантированную стойкость шифрования.

Для осуществления шифрованной связи в штабах создаются шифровальные органы, которые подчиняются непосредственно начальникам штабом, командирам частей, начальникам учреждений. Шифрованная связь применяется от дивизии и выше.

Кодированная связь является составной частью общей системы скрытой связи и используется для обеспечения скрытого управления войсками на тех линиях, где нет аппаратуры ЗАС, или как дублирующее средство при перерывах в работе ЗАС.

К средствам кодирования относятся:

-документы кодированной связи (кодовые, сигнально-кодовые, номенклатурные и переговорные таблицы, таблицы сигналов и кодированные топографические карты).

Кодировочные машины, кодовые, сигнально-кодовые и номенклатурные таблицы обеспечивают гарантированную стойкость кодирования. Переговорные таблицы и таблицы сигналов, а также кодированные карты являются личным средством скрытой связи командиров и офицеров штаба при управлении войсками по открытым каналам связи. Они обеспечивают ограниченную стойкость. Под ограниченной стойкостью понимается криптографическая стойкость, которая допускает раскрытие аналитическими методами только отдельных, наиболее часто встречающихся в переписке величин (без раскрытия всего текста).

2.3.Назначение, тактико-технические характеристики, устройство и принцип работы средств связи частей (подразделений) ЗРВ, порядок их подготовки к работе и использования в бою.

В ближайшей перспективе основу системы средств связи должны составить:

— комплексы многофункциональных программно-аппаратных средств 6-го поколения для обеспечения автоматизированной, развед- и помехозащищенной засекреченной радиосвязи в тактическом звене управления;

— многофункциональные программно-аппаратные средства связи и системы управления ими для видов и родов войск;

-единая система спутниковой связи нового поколения (ЕССС-3) с космическими комплексами на геостационарной и высокоэллиптической орбитах;

— комплексы земных средств спутниковой связи различного базирования (стационарного, полевого, включая абонентские станции носимой и персональной спутниковой связи, морского и воздушного) и уровня военного управления на унифицированной программно-аппаратной основе;

— цифровая сеть связи, в том числе в интересах ВКО, которая позволит создать систему обмена данными в масштабе реального времен и обеспечить интеграцию всех видов услуг связи для эффективного применения средств АСУ и управления вооружением.

Заключение

В ходе занятия были рассмотрены вопросы посвященные: посвящённые организации связи в ВС РФ, задачи и требования предъявляемые к организации скрытого управления войсками. Рассмотрены перспективы развития техники войск связи, а также проблемы связанные с проведением реформы ВС РФ и способы их решения.

Контрольные вопросы:

1 Основные задачи связи.

Задание на самостоятельную подготовку:

1 Изучить материалы лекции.

Литература:

1.Тематический сборник «Связь в Вооруженных Силах Российской Федерации — 2007» под руководство СИДЕНКО Александр Викторович (ВНК УНС ВС РФ). 2007г.

Лекция обсуждена и одобрена на заседании кафедры (цикла, ПМК).

Протокол № __ от «____» __________________ ______ г.

Лекция разработана с использованием материалов открытой печати.

Секретных сведений не имеет.

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Методическая разработка для проведения практического занятия Тема №9

| Название | Методическая разработка для проведения практического занятия Тема №9 |

| страница | 3/4 |

| Дата публикации | 06.09.2013 |

| Размер | 0.53 Mb. |

| Тип | Методическая разработка |

zadocs.ru > Военное дело > Методическая разработка

Непосредственную охрану объектов пункта управления, в том числе в ППД осуществляют подразделения боевого обеспечения и обслуживания.

При этом район размещения пункта управления готовится к круговой обороне, подходы и маршруты к нему перекрываются постами, секретами и заставами, у основных объектов выставляются часовые, отдельные боевые машины (бронетранспортеры, танки), устанавливаются сигнальные мины и другие инженерные заграждения. Охрана остальных элементов обеспечивается дозорными. При перемещении на маршрутах движения организуется прикрытие колонн боевыми подразделениями и вертолетами.

Для качественной подготовки практических мероприятий разрабатывается план охраны и обороны ПУ.

4) Организации засекреченной связи является принцип создания единой засекреченной связи в интересах большинства должностных лиц командования, а также органов управления родов войск и служб. Кроме того, предусматривается преимущественное обеспечение автономной засекреченной связью тех должностных лиц объединения и соединения, которые имеют решающую роль в управлении войсками и решении боевых задач, например командующего войсками армии, начальника штаба, начальника ракетных войск и артиллерии и других.

Вместе с тем, необходимо иметь ввиду, что не вся информация, передаваемая по техническим средствам связи или с пользованием документов СУВ, подлежит закрытию. Некоторые сведения могут передаваться, и открыто.

В повседневных условиях мирного времени на учениях использование незасекреченных радиоканалов для ведения открытых переговоров и передачи открытых сообщений (радиограмм) запрещается во всех звеньях управления. Исключения допускаются только для отдельных категорий несекретных переговоров и передач, предусмотренных перечнем сведений, разрешенных к передаче по открытым радиоканалам, и только при отсутствии связи по закрытым каналам связи.

5) Защита секретной информации при работе со средствами автоматизированной системы управления войсками осуществляется средствами скрытой связи. Средства скрытой связи должны использоваться в совокупности, в разумном сочетании друг с другом, обеспечивая высокую оперативность, бесперебойность и безопасность связи.

Ведение переговоров между должностными лицами органов управления по секретным вопросам обеспечивается засекречивающей телефонной аппаратурой.

В том числе, когда нет средств шифровальной аппаратуры связи (ШАС) и отсутствует шифрованная связь, основным средством скрытой связи являются кодировочные машины и документы кодированной связи.

Засекреченная и кодированная связь, как правило, организуется по сетям, в особо важных случаях может организовываться и индивидуальная связь (связь по направлениям).

По таблицам с перекодированием и кодировочным машинам может организовываться связь как циркулярная, так и по направлениям.

6) Воспитание личного состава частей и соединений сознательному отношению к защите государственной тайны штабами разрабатываются общие и специальные правила СУВ.

7) Контроль мероприятий скрытого управления войсками осуществляется по отдельному плану, для реализации которого привлекаются офицеры оперативного отделения, узла связи, службы ЗГТ.

Это наиболее оперативный и широко распространенный вид связи и является одним из основных средств СУВ. Данная связь обеспечивает передачу информации по различным каналам связи с заданной степенью защиты с использованием аппаратуры линейного шифрования.

В зависимости от важности защищаемой информации могут организовываться, сети засекреченной связи двух классов.

^ Сеть засекреченной связи 1 класса предназначена (в соответствии и ее тактико-техническими возможностями) для защиты сведений, имеющих степень секретности не выше «совершенно секретно», но может использоваться и для передачи (защиты) других сведении, составляющих государственную тайну и служебной информации.

^ Сеть засекреченной связи 2 класса предназначена (в соответствии с ее тактико-техническими возможностями) для защиты сведений, имеющих степень секретности «секретно», но может использоваться и для передачи (защиты) любой другой служебной информации.

2. Шифрованная связь (шифрованная связь 1 класса) – предназначена (в соответствии с ее тактико-техническими возможностями) для защиты сведений, имеющих степень секретности «особой важности» или «совершенно секретно», но может использоваться и для защиты секретных сведений и сведений конфиденциального характера.

В качестве средств шифрованной связи используются шифровальные машины и ручные шифры, обеспечивающие гарантированную стойкость шифрования.

Для осуществления кодированной связи используются следующие средства кодирования:

— технические (кодировочные машины, кодирующие и сигнально-кодовые устройства);

Во всех случаях ведения разрешенных открытых радио-переговоров вместо наименования штабов и пунктов управления используются позывные их радиостанций, а наименования должностей заменяются числовыми позывными в соответствии с инструкцией «О порядке разработки и использования таблиц позывных должностных лиц в Вооруженных Силах». Вместо истинных наименований или координат пунктов местности указываются их условные координаты по кодированной карте.

Запрещается оставлять в передаваемом кодированном сообщении незакодированные слова, фразы, фамилии, числа и другие элементы открытого текста, а также пользоваться для передачи секретных данных иносказаниями (условностями), истинный смысл которых может быть установлен из содержания переговоров.

При наличии между корреспондентами открытых каналов связи, образованных различными средствами (проводные, радио-, радиорелейные, тропосферные и т. п.) предпочтение отдается проводным каналам связи, по которым разрешается ведение служебных переговоров и передач по несекретным вопросам. Передача по открытым проводным каналам связи секретных сведений запрещается.

Использование открытых телефонных каналов дальней связи строго ограничивается, для чего в каждом штабе составляются списки лиц, имеющих право вести переговоры по этим каналам с вышестоящими и подчиненными штабами. Списки подписываются начальником связи и утверждаются начальником штаба. Включенные в списки должностные лица обязаны знать правила ведения переговоров и неукоснительно их выполнять.

Документы кодированной связи должны обеспечивать возможность ведения переговоров и передач с непосредственно подчиненными командирами (штабами) и на ступень ниже.

Криптография по сервисной модели: как шифровать каналы связи и соблюдать требования регуляторов

В современном мире защита каналов связи при передаче информации — объективная необходимость. При этом ее организация в ряде случаев подпадает под регуляторные требования, а значит, должна базироваться на сертифицированных по российскому ГОСТ средствах криптографической защиты (СКЗИ) с соблюдением правил их учета. Поскольку для многих компаний эта деятельность не является профильной, удобнее, надежнее и дешевле воспользоваться специализированным сервисом шифрования каналов связи. В чем еще преимущества такого подхода и как он соотносится с требованиями законодательства?

Защита информации по букве закона

В различных нормативных правовых актах по защите информации вводятся требования по защите информации, которая передается через внешние информационно-телекоммуникационные сети или по каналам связи, выходящим за пределы контролируемой зоны. В таблице ниже приведены примеры таких требований:

Требования по защите информации в различных НПА

| Условное обозначение и номер меры | Меры защиты информации в информационных системах |

|---|---|

| Приказ ФСТЭК России от 11.02.2013 № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» | |

| УПД.13 | Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети |

| ЗИС.3 | Обеспечение защиты информации от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи, имеющим выход за пределы контролируемой зоны, в том числе беспроводным каналам связи |

| Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» | |

| УПД.13 | Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети |

| ЗИС.3 | Обеспечение защиты персональных данных от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи, имеющим выход за пределы контролируемой зоны, в том числе беспроводным каналам связи |

| Приказ ФСТЭК России от 25.12.2017 № 239 «Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» | |

| УПД.13 | Реализация защищенного удаленного доступа |

| ЗИС.19 | Защита информации при ее передаче по каналам связи |

| Приказ ФСТЭК России от 14.03.2014 № 31 «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды» | |

| УПД.13 | Реализация защищенного удаленного доступа |

| ЗИС.19 | Защита информации при ее передаче по каналам связи |

| ГОСТ Р 57580.1-2017 Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер | |

| ЗВС.1 | Применение сетевых протоколов, обеспечивающих защиту подлинности сетевого соединения, контроль целостности сетевого взаимодействия и реализацию технологии двухсторонней аутентификации при осуществлении логического доступа с использованием телекоммуникационных каналов и (или) линий связи, не контролируемых финансовой организацией |

| ЗВС.2 | Реализация защиты информации от раскрытия и модификации, применение двухсторонней аутентификации при ее передаче с использованием сети Интернет, телекоммуникационных каналов и (или) линий связи, не контролируемых финансовой организацией |

Шифрование по ГОСТу: свой проект или подписка на сервис?

Есть два основных варианта реализации защиты информации, передаваемой через внешние каналы связи, с применением СКЗИ: комплексный проект (собственными силами или с привлечением интегратора) и приобретение данной услуги по сервисной модели.

Сервис шифрования каналов связи ГОСТ VPN уже зарекомендовал себя на рынке за счет ряда преимуществ по сравнению с традиционной схемой владения СКЗИ. Среди них снижение затрат на оборудование и обслуживающий персонал, минимизация издержек на подключение к сервисам, ремонт и простои оборудования по причине аварий или инцидентов информационной безопасности, сокращение затрат на модернизацию оборудования, возможность экономии за счет заключения единого договора на услуги связи и шифрования, перенос ответственности за выполнение требований нормативных правовых актов по эксплуатации СКЗИ на сторону провайдера услуг.

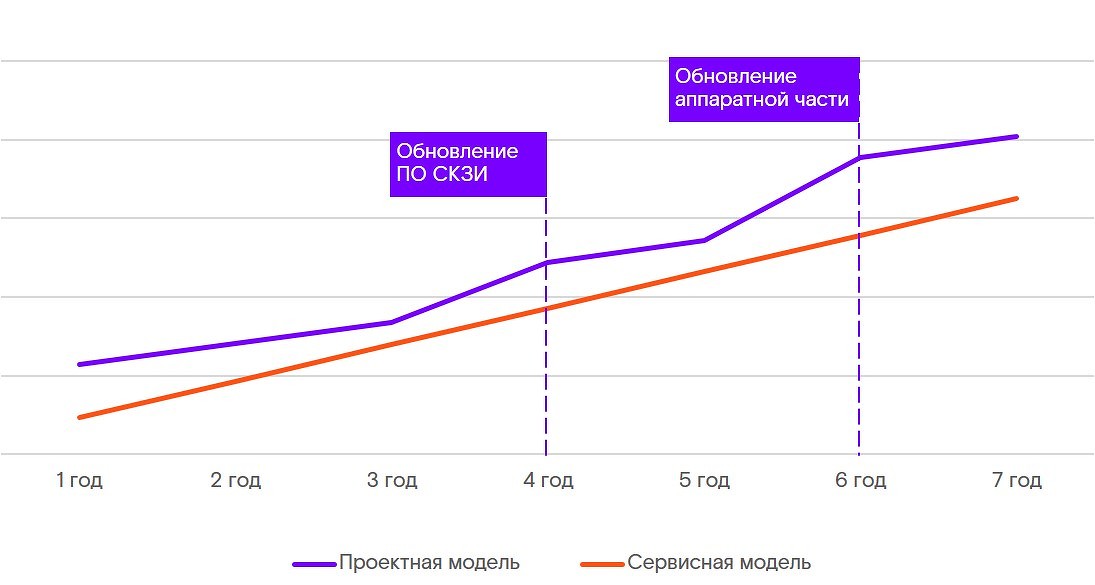

Соотношение экономической эффективности сервисной модели и традиционной схемы владения СКЗИ на отрезке времени в 7 лет

Источник: «Ростелеком-Солар», 2021

Основные затраты при традиционной схеме владения СКЗИ (помимо ежегодных расходов на обслуживание системы защиты каналов связи), которые отражены на графике:

Закупка и внедрение СКЗИ: проект потребует разработки архитектуры решения, закупки оборудования, логистики и внедрения на местах.

Обновление аппаратной части: наработка на отказ аппаратных платформ составляет в среднем 50 тыс. часов, то есть среднее время жизни устройства — примерно 5-6 лет. В примере расчета рассмотрен вариант, в котором обновление аппаратной части СКЗИ происходит на шестой год эксплуатации. Затраты на закупку аналогичны изначальным (хотя с учетом инфляции — обычно увеличиваются). Проектирование и внедрение как таковые не требуются, однако может потребоваться дополнительное обучение сотрудников службы эксплуатации.

Традиционная проектная модель подразумевает капитальные единоразовые вложения на старте проекта. Существенные затраты на поддержание актуального состояния оборудования приходятся на четвертый и шестой годы эксплуатации.

В сервисной модели затраты операционные и они распределены равномерно на весь период использования сервиса. Провайдер самостоятельно осуществляет закупку оборудования, подменного фонда, поддержку версии и настроек СКЗИ в актуальном состоянии. Этот вариант позволяет клиенту решить специфическую задачу по защите каналов связи как минимум не дороже проектной, сконцентрировавшись на своем основном виде деятельности.

Зоны доступа и ответственности

В рамках сервиса программно-аппаратные СКЗИ передаются на ответственное хранение заказчику. Он со своей стороны должен исключить возможность несанкционированного доступа к средствам криптографической защиты, а также их непреднамеренное уничтожение. Доступ к администрированию СКЗИ остается у провайдера услуг, который осуществляет доставку, монтаж и настройку программно-аппаратных СКЗИ на каждом из объектов; подключение к собственной системе мониторинга; техническое сопровождение СКЗИ; постоянный мониторинг параметров СКЗИ на каждом объекте; контроль и управление жизненным циклом ключевой информации, используемой в СКЗИ.

При этом ни провайдер услуг, ни его соисполнители не имеют доступа к зашифрованной информации заказчика. А эксплуатация СКЗИ осуществляется в соответствии с лицензионными требованиями и условиями эксплуатационной и технической документации к средствам защиты.

Помимо прочего, поставщик услуг отвечает за множество рутинных процессов. В частности, за учет СКЗИ и комплексов для настройки и управления защищенной сетью, эксплуатационной и технической документации, а также ключевой информации о СКЗИ.

Также сервис-провайдер утверждает и актуализирует перечень лиц, допущенных к работе с СКЗИ, организует физическую безопасность размещенных на его территории средств криптографии и документации к ним.

Для этих целей в организации, предоставляющей услуги по шифрованию каналов связи по сервисной модели, создается орган криптографической защиты. Заказчик тоже может создать у себя подобную структуру — для контроля провайдера услуг. Вопросы взаимодействия между ними регламентируются соответствующими договорами.

Эксплуатационная и техническая документация к СКЗИ и комплексам для настройки и управления защищенной сетью хранится на территории провайдера услуг. При этом ее передача допускается только между пользователями СКЗИ или сотрудниками органа криптографической защиты под расписку в соответствующих журналах поэкземплярного учета (то есть в данном случае между работниками поставщика услуг, в том числе его соисполнителей).

Помимо вышеперечисленного, сервис-провайдер также обеспечивает устранение уязвимостей на узлах защищенной сети в зоне своей ответственности. По результатам проведенных работ подтверждается, что отсутствуют уязвимости, содержащиеся в банке данных угроз безопасности информации ФСТЭК России, а также в иных источниках, или их эксплуатация нарушителем невозможна.

При необходимости использовать клиентские СКЗИ их закупку, установку, настройку и сопровождение в зависимости от условий совместного договора может обеспечить как поставщик услуг, так и сам заказчик. При этом возможность подключения к шифрованному каналу связи обеспечивает сервис-провайдер, а функции органа криптографической защиты (по учету СКЗИ, ведению документации и т.д.) возлагаются на заказчика.

Через личный кабинет организация-клиент может в реальном времени самостоятельно мониторить работоспособность узлов защищенной сети. В веб-интерфейсе заказчикам доступны топология сети, состояние сервиса для каждого объекта, список используемого оборудования, перечень инцидентов и заявок.

Также через личный кабинет можно отправить заявку сервис-менеджеру или получить отчет — подробный (для технических специалистов) или краткий (для руководства).

Криптография как сервис — а как же compliance?

Существует ошибочное мнение, что сервисная модель в области шифрования каналов связи противоречит требованиям регуляторов и пройти в этом случае оценку соответствия (в т.ч. в форме аттестации) информационной системы требованиям безопасности информации невозможно. Однако это не так, и ряд федеральных органов исполнительной власти, государственных учреждений, государственных корпораций, крупных банков, компании из газовой и нефтяной промышленности, а также иные представители различных отраслей экономики, которые уже используют сервис ГОСТ VPN — яркое тому подтверждение. Данная модель никак не противоречит требованиям законодательства по защите информации.

Процедура оценки соответствия требованиям безопасности информации (в т.ч. в форме аттестации) заключается в проведении комплекса организационно-технических мероприятий, в результате которых подтверждается соответствие объекта исследований требованиям стандартов или иных нормативно-методических документов по безопасности информации.

Применение сервиса ГОСТ VPN допустимо для реализации требований compliance в случае, если средства защиты, используемые для оказания таких услуг, соответствуют предъявляемым требованиям, соблюдаются лицензионные требования и условия эксплуатационной и технической документации к данным средствам защиты. Кроме того, использование сторонних сервисов для обеспечения безопасности информации или администрирование средств защиты информации внешними организациями не должно быть запрещено в явном виде стандартами и нормативно-методическими документами по защите информации.

В случае с сервисом ГОСТ VPN в техническом паспорте информационной системы, в которой применяется данный сервис, учитываются подробные данные об используемых криптошлюзах (наименование СКЗИ, заводские номера, сведения о сертификации и месте размещения, реквизиты договора). Эти сведения провайдер услуг предоставляет по требованию заказчика.

Учитывая вышеперечисленное, сервис шифрования каналов связи может применяться для обеспечения соответствия требованиям нормативных правовых актов регуляторов в области защиты информации, если запрет не указан в явном виде. А информационные системы, в которых защита информации реализована с использованием сервиса ГОСТ VPN, могут пройти оценку соответствия требованиям безопасности информации (в том числе в форме аттестации) с положительным заключением.